BlueBerryProtocol 攻击分析

来源:深圳零时科技

背景

2024年2月25日,我们监测到Ethereum上的一起攻击事件:https://etherscan.io/tx/0xf0464b01d962f714eee9d4392b2494524d0e10ce3eb3723873afd1346b8b06e4,目标为BlueBerryProtocol,损失资金约为455 ETH 1.4M USD。幸运的是该攻击被一名ID为c0ffeebabe白帽拦截(0xC0ffeEBABE5D496B2DDE509f9fa189C25cF29671[c0ffeebabe.eth]),最终归还了366.5 ETH 1.2 M USD。

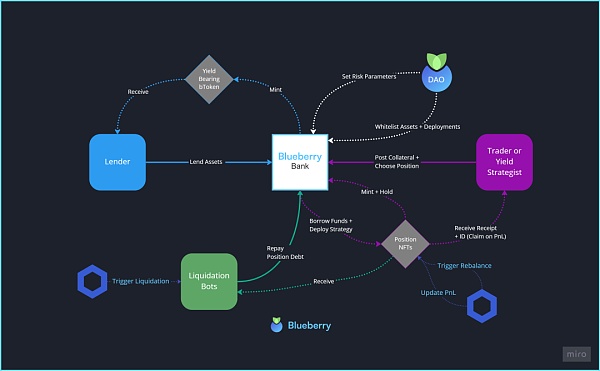

BlueBerryProtocol是一个基于Compound fork的DeFi项目,提供借贷,抵押等服务。具体的运行模式如下图:

攻击分析

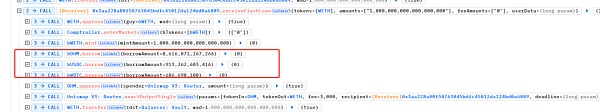

攻击者首先从Balancer中通过闪电贷,借了1个WETH。

随后,攻击者将1个WETH抵押到BlueBerryProtocol中,并mint了1个bWETH。接着,攻击者利用抵押的1个bWETH作为抵押,分别利用borrow借走了8616个OHM(Decimal=9)、913262个USDC(Decimal=6)、6.86个WBTC(Decimal=8)。

最后,攻击者通过Uniswap将获得的OHM、USDC、WBTC换成457 ETH。

漏洞分析

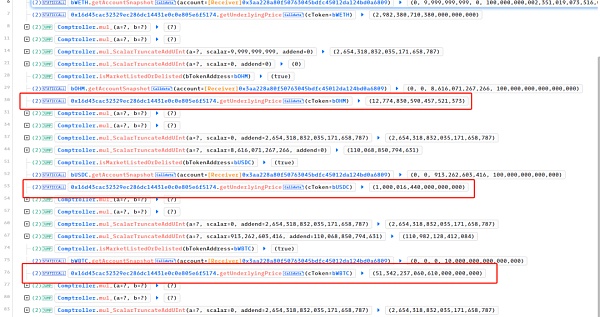

问题的根本原因是代码再处理不同资产时,尾数处理错误。WETH的decimal为18,OHM的decimal为9,USDC的decimal为6,WBTC的decimal为8。

但是,BlueberryProtocol的price oracle在处理token的价格时,均按照decimal=18进行scale。

导致OHM的价值缩水1e9,USDC价值缩水1e12,WBTC价值缩水1e10。导致攻击者通过仅仅1ETH的抵押便接走了价值460ETH的资产。

总结

本次漏洞在于项目方使用同一份代码处理不同的代币,且没有考虑到不同代币的decimal不同导致的。造成decimal较小的资产大量缩水,从而被攻击者以极低的代价作为抵押借走。建议项目方在合约上线前,针对智能合约进行充分的审计和交叉审计,避免此类安全问题。

郑重声明:本文版权归原作者所有,转载文章仅为传播信息之目的,不构成任何投资建议,如有侵权行为,请第一时间联络我们修改或删除,多谢。

XRP 涨至 7.5 美元?分析师告诉 XRP 大军为纯粹的烟火做好准备!

加密货币分析师 EGRAG 表示,XRP 即将迎来关键时刻,价格可能大幅上涨,这取决于能否突破关键...

今晚ETH迎来暴涨时代 op、arb、metis等以太坊二层项目能否跑出百倍币?

北京时间7月23日晚上美股开盘后 ETH 的ETF开始交易。ETH的里程碑啊,新的时代开启。突破前...

Mt Gox 转移 28 亿美元比特币 加密货币下跌 ETH ETF 提前发行

2014 年倒闭的臭名昭著的比特币交易所 Mt Gox 已向债权人转移了大量比特币 (BTC),作...