SharkTeam:Atomic Wallet攻击原理和洗钱模式分析

6月3日,加密钱包Atomic Wallet遭攻击,大量用户资产被盗,部分用户损失超过百万美元,影响范围极大。SharkTeam对本次攻击的攻击原理和黑客的洗钱模式进行分析。

一、攻击原理分析

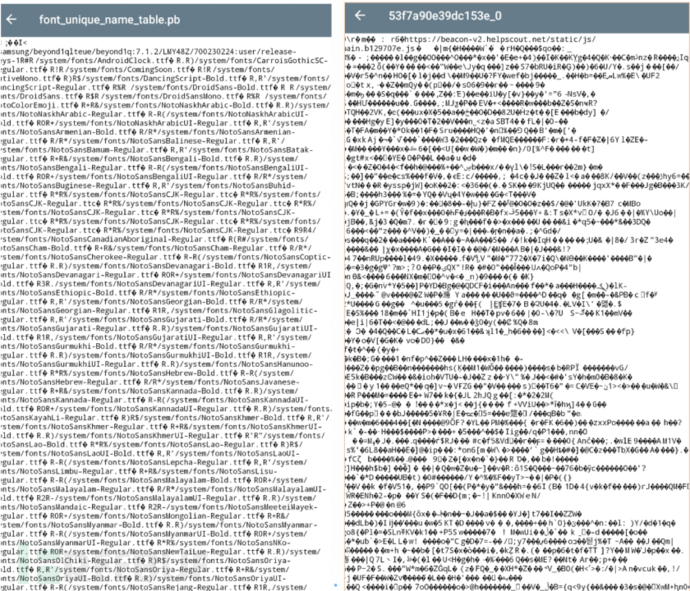

SharkTeam对Atomic Wallet进行了App和服务器API的封闭黑盒测试。测试过程概述如下:

(1)本次测试版本为Android的Atomic Wallet 1.13.20和1.15.1。我们对Android应用打包发布证书信息进行了匹配,证书信息和官方证书相一致,排除“二次打包+钓鱼网站”攻击窃取私钥。

(2)对APP本地缓存文件做了分析,经检测,涉及到账号信息的敏感数据也都做了混淆加密处理。

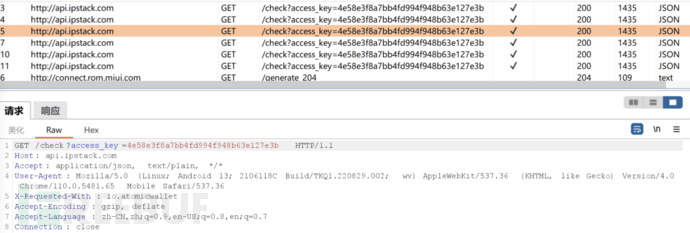

(3)对APP运行过程进行了抓包,但并未发现密钥上传泄露的攻击行为,同时数据已经经过了合理的加密处理。

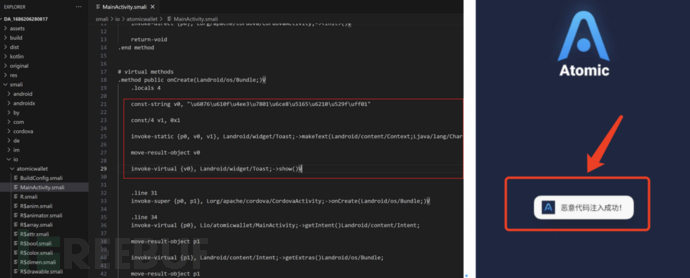

(4)Android客户端未做动态防护和加固处理,执行过程可以被注入攻击,用户可能会因为安装了被黑客控制的恶意App而被攻击,造成私钥泄漏。恶意App可以通过社工方式被诱导安装或部分恶意Android系统的内置应用。

(5)使用流量监控工具查看网络连接情况,经过一段时间运行后观察 http、dns、icmp、ssh 等流量情况,未发现 app 存在明显向其他第三方发送敏感数据的情况。分析 app 和服务器后端 api 接口交互情况,api 接口均需要进行权限校验,未发现未授权或隐藏的 api 接口。

通过测试和分析,我们认为造成本次事件最可能的攻击点:

(1)AtomicWallet开发过程中可能误引入了恶意SDK,被黑客通过“软件供应链攻击”的方式留下了后门。

(2)数据加密算法相关资料泄密,导致加密方式和加密弱点被发现,并造成私钥被爆破。

(3)Android App客户端未做动态防护,用户Android设备中被植入了恶意软件,实施注入攻击,窃取用户密码或私钥。

二、洗钱模式分析

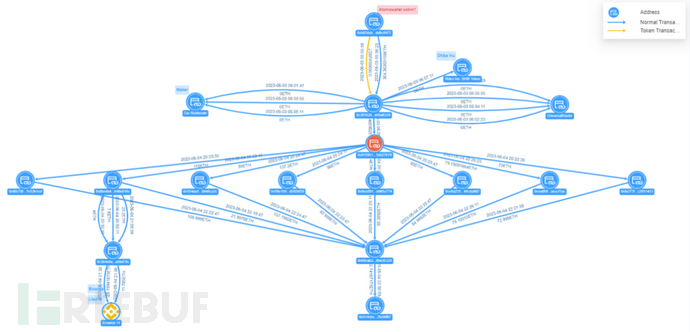

Atomic Wallet用户因黑客攻击损失了至少3500万美元,前五名损失达1700万美元,其中一名用户被盗795万美元。此外,据SharkTeam的链上安全分析平台ChainAegis数据显示,受害者的损失总额已超过5000万美元。我们对损失前5中的2位受害者地址进行资金流向分析,去除黑客设置的技术干扰因素后(大量的假代币转账交易+多地址分账),可以得到黑客的资金转移模式:

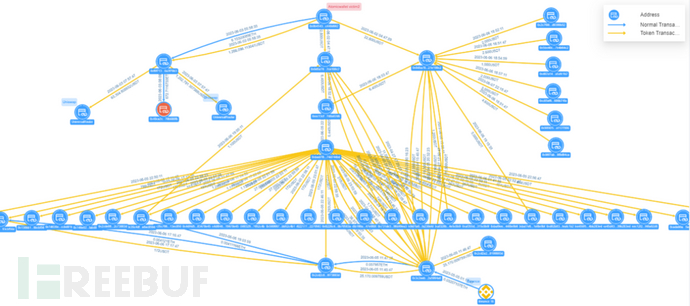

图:Atomic Wallet 受害者1资金转移视图

受害者1地址0xb02d...c6072向黑客地址0x3916...6340转移304.36 ETH,通过中间地址0x0159...7b70进行8次分账后,归集至地址0x69ca...5324。此后将归集资金转移至地址0x514c...58f67,目前资金仍在该地址中,地址ETH余额为692.74 ETH(价值127万美元)。

图:Atomic Wallet 受害者2资金转移视图

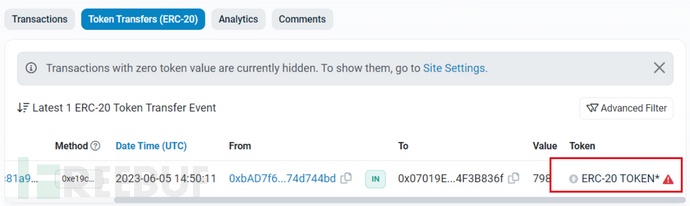

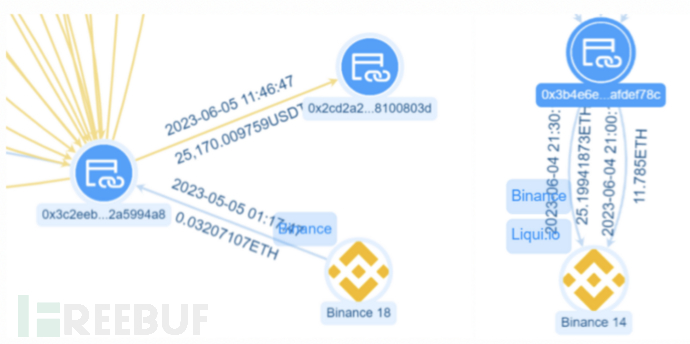

受害者2地址0x0b45...d662向黑客地址0xf0f7...79b3转移126.6万USDT,黑客将其分成三笔,其中两笔转移至Uniswap,转账总额为126.6万USDT;另一笔向地址0x49ce...80fb进行转移,转移金额为672.71ETH。受害者2向黑客地址0x0d5a...08c2转移2.2万USDT,该黑客通过中间地址0xec13...02d6等进行多次分账,直接或间接将资金归集至地址0x3c2e...94a8。

这种洗钱模式和朝鲜黑客在之前的Ronin Network、Harmony攻击事件中的洗钱模式高度一致,均包含三个步骤:

(1)被盗资金整理兑换:发起攻击后整理原始被盗代币,通过dex等方式将多种代币swap成ETH。这是规避资金冻结的常用方式。

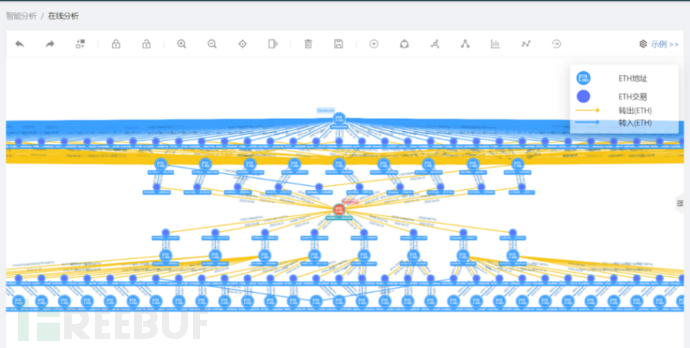

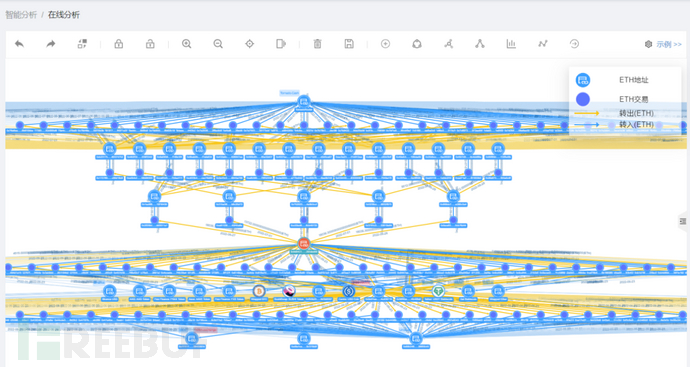

(2)被盗资金归集:将整理好的ETH归集到数个一次性钱包地址中。Ronin事件中黑客一共用了9个这样的地址,而Harmony使用了14个,本次Atomic Wallet事件使用了近30个地址。

(3)被盗资金转出:使用归集地址通过Tornado.Cash将钱洗出。这便完成了全部的资金转移过程。

除了具备相同的洗钱模式,在洗钱的细节上也有高度的一致性:

(1)攻击者非常有耐心,均使用了长达一周的时间进行洗钱操作,均在事件发生几天后开始后续洗钱动作,目前Atomic Wallet事件的部分被盗资金已进行了的分账处理,但还没开始通过Tornado.Cash混币,分析很可能会在几天后开始混币。

(2)洗钱流程中均采用了自动化交易,大部分资金归集的动作交易笔数多,时间间隔小,模式统一。

图:Ronin Network breathfirst洗钱模式视图

图:Harmony breathfirst洗钱模式视图

通过链上分析,我们认为:

Atomic洗钱手法与Ronin Network、Harmony洗钱手法存在一致性,均为多账号分账、小额转移资产的洗钱方式。因此攻击者可能来源于朝鲜黑客组织。

(2)但在Atomic事件资金转移过程中,出现了大量假币交易,黑客希望通过这种方式提高分析难度。在四级交易网络中,以27个地址进行分账转移,其中23个账户均为假币转移,之前的两次事件并没有这种干扰技术,说明黑客的洗钱技术也在升级。

(3)目前Atomic被盗资金仍在分账地址中。若为朝鲜黑客攻击,洗钱操作尚未完成,后续可能出现像Harmony事件一样转移至Tonado Cash进行混币。

(4)在资金流向分析中,地址0x3c2eebc、0x3b4e6e7e曾分别与带有Binance 18、Binance 14标签的热钱包地址进行交互,但由于转账金额较小,并不排除并没有在币安上进行KYC认证的可能。

About us

SharkTeam的愿景是全面保护Web3世界的安全。团队由来自世界各地的经验丰富的安全专业人士和高级研究人员组成,精通区块链和智能合约的底层理论,提供包括智能合约审计、链上分析、应急响应等服务。已与区块链生态系统各个领域的关键参与者,如Polkadot、Moonbeam、polygon、OKC、Huobi Global、imToken、ChainIDE等建立长期合作关系。

官网:https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg

郑重声明:本文版权归原作者所有,转载文章仅为传播信息之目的,不构成任何投资建议,如有侵权行为,请第一时间联络我们修改或删除,多谢。

XRP 涨至 7.5 美元?分析师告诉 XRP 大军为纯粹的烟火做好准备!

加密货币分析师 EGRAG 表示,XRP 即将迎来关键时刻,价格可能大幅上涨,这取决于能否突破关键...

今晚ETH迎来暴涨时代 op、arb、metis等以太坊二层项目能否跑出百倍币?

北京时间7月23日晚上美股开盘后 ETH 的ETF开始交易。ETH的里程碑啊,新的时代开启。突破前...

Mt Gox 转移 28 亿美元比特币 加密货币下跌 ETH ETF 提前发行

2014 年倒闭的臭名昭著的比特币交易所 Mt Gox 已向债权人转移了大量比特币 (BTC),作...

SharkTeam

文章数量

37粉丝数

0